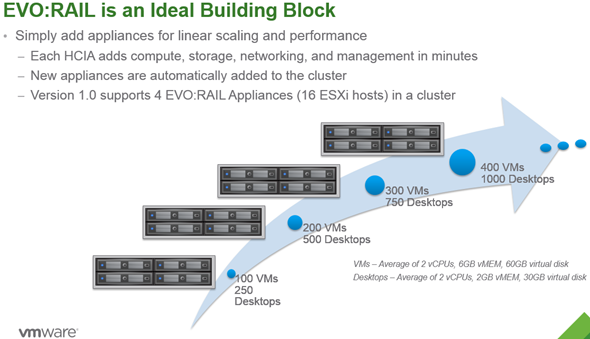

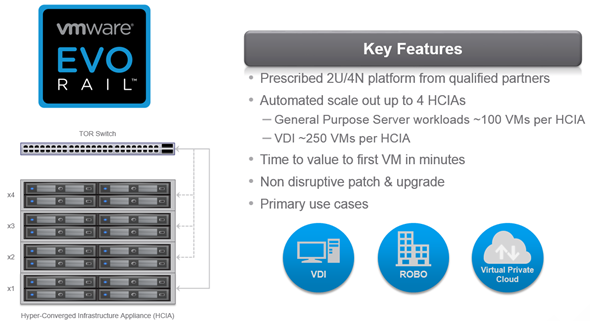

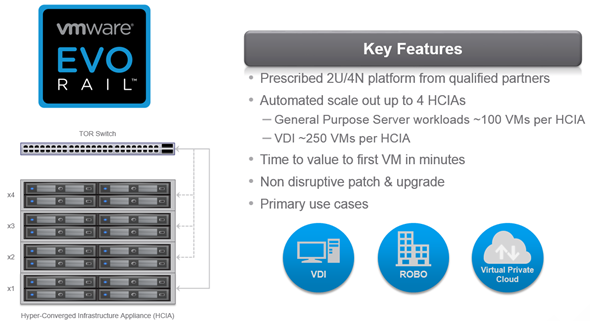

VMworld еще толком не начался, а новости уже огого! Анонсирована EVO:Rail - гиперконвергентная инфраструктура от VMware, состоящая из пакета ПО EVO:RAIL и 2U железки из 4х узлов. VMware не будет поставлять аппаратную часть, что дает четкий ответ НЕТ на ранее звучавший вопрос: VMware пойдет в железный бизнес? Аппаратную часть будут поставлять партнеры, и можно ожидать первые EVO:RAIL совместимые предложения уже на этой неделе.

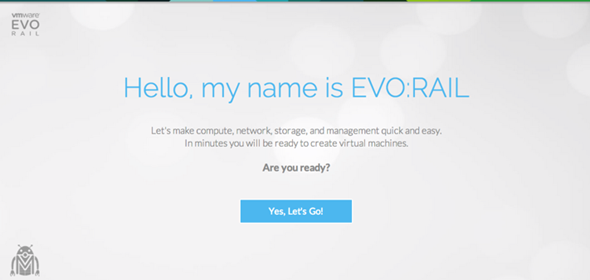

В качестве основной СХД будет использоваться vSAN, а софт EVO:RAIL - это простая инсталляция (15 минут) всего (ESXi и vCenter) и простое администрирование.

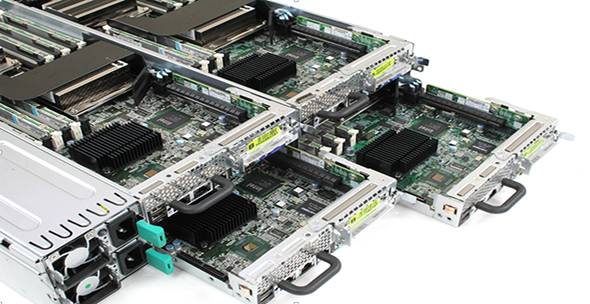

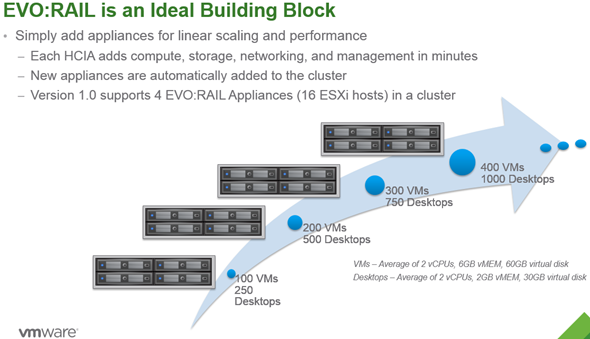

Аппаратная часть состоит из 4 независимых узлов (серверов) в едином шасси, в каждом из которых по 2 процессора и 192ГБ память. Подсистема хранения гибридная (Flash и HDD) с окончательной емкостью 16ТБ. Софт включает в себя vSphere Enterprise Plus, а также vCenter Log Insight. Расширяется до 4 шасси в версии 1.0.

Вычислительный блок

- Dual socket – Intel Xeon E5 2620v2 CPUs, 6-core

- Memory – up to192 GB

- 1 x Expansion Slots PCI-E

- Disk controller with pass through capabilities (Virtual SAN requirement)

Ресурсы хранения

- 1 x 146 GB SAS 10K-RPM HDD or 32 GB SATADOM (ESXi boot)

- 1 x SSD up to 400 GB (Virtual SAN requirement for read/write cache)

- 3 x 1.2 TB SAS 10K-RPM HDD (Virtual SAN data store)

Внешние интерфейсы

- 2 x Network – 10 GbE RJ45 or SFP+

- 1 x Management RJ45 – 100/1000 NIC

Вероятно выглядеть будет как-то так…

Необходимо заметить, что коммутатор top-of-the-rack дожен быть 10Гбит с поддержкой VLAN.

Софт

EVO: RAIL - первая гиперконвергентная инфраструктура, полностью от VMware и включает в себя:

- EVO: RAIL Deployment, Configuration, and Management

- VMware vSphere® Enterprise Plus, including ESXi for compute

- Virtual SAN for storage

- vCenter Server™

- vCenter Log Insight™

Простое конфигурирование – EVO: RAIL поддерживает 3 конфигурации.

Попрощайтесь с Flash, его больше нет - теперь только HTML 5.

3 варианта конфигурации:

- Just Go – все автоматически, включая IP адреса и имена хостов. Прекрасный вариант для “green field” инсталляций без участия пользователя. Тем не менее, будет необходимо сконфигурировать top-of-the-rack коммутатор и воткнуть кабели.

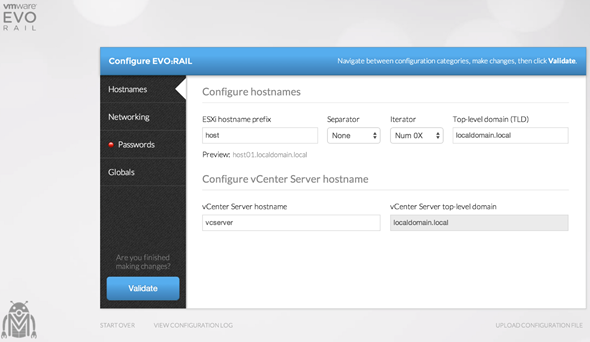

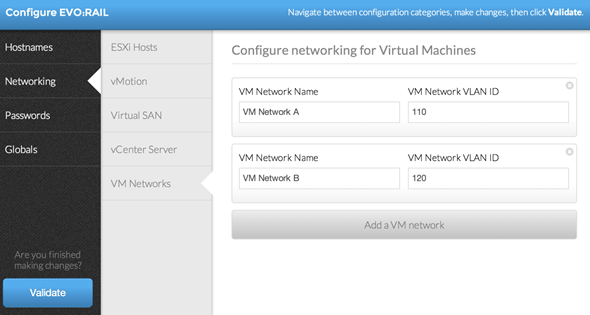

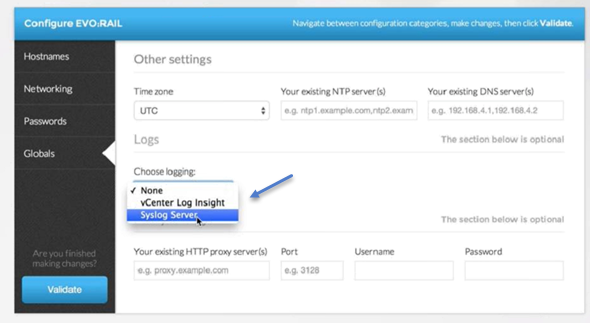

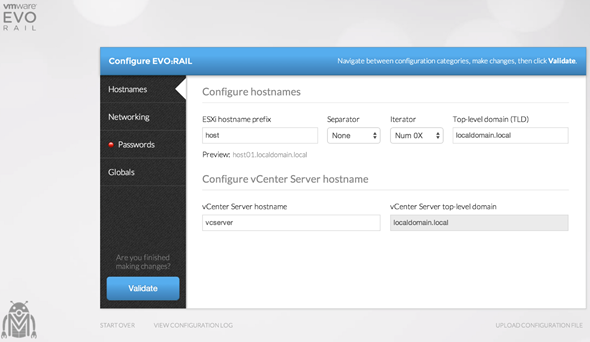

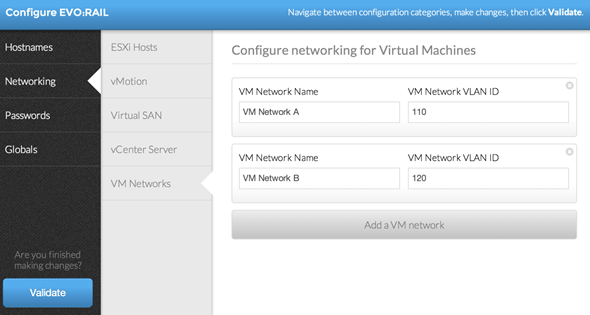

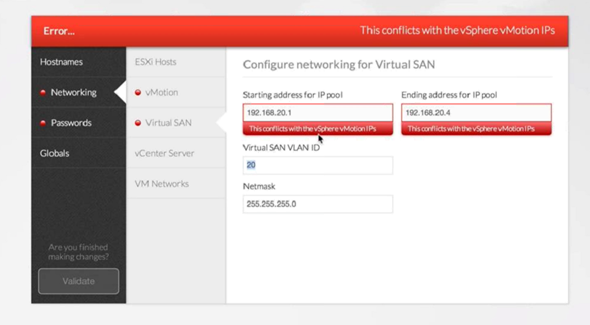

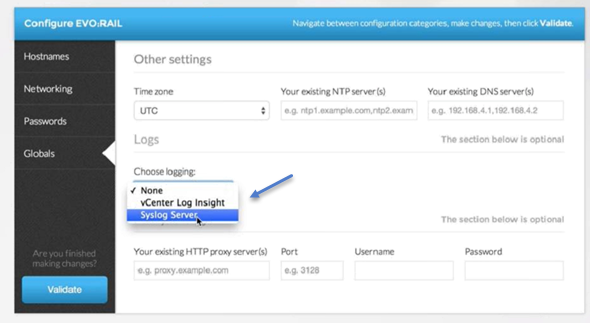

- Customize Me – в этом вариант от пользователя требуется ввод имен хостов (vCenter and ESXi), сетевой информации (IP ranges, VLAN IDs, VSAN, vMotion, vCenter server, VM networks), паролей (vCenter and ESXi), глобальной инфраструктуры (time zone, NTP server, DNS, AD, proxy, syslog logging or vCenter Log Insight)

- Upload Configuration – в этом варианте вся конфигурация загружается, например, с USB флэшки. Файл конфигурации - просто JSON на основе XML.

EVO: RAIL софт затем инсталлирует гипервизоры и vCenter Server, конфигурирует кластер и активирует различные сервисы (VSAN, HA, vMotion…).

Manual configuration – вводим префикс имен хостов, информацию о vCenter и домене:

Конфигурация VM Networking

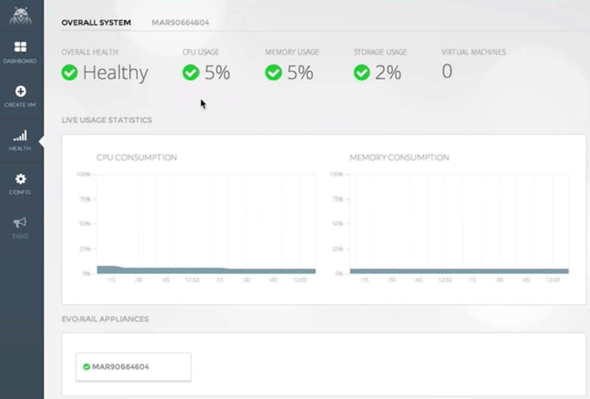

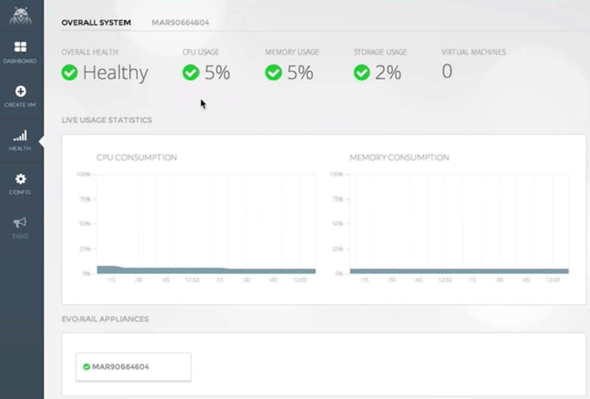

Управление EVO: RAIL

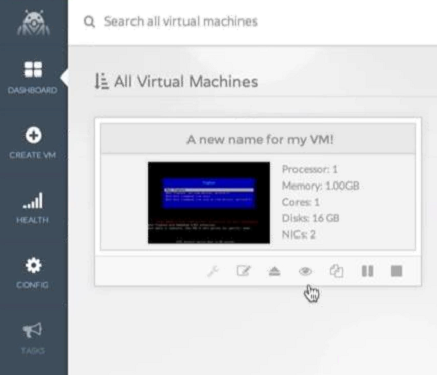

Пакет EVO: RAIL позволяет не только установить и сконфигурировать инфраструктуру (ESXi and vSphere), но так же позовляет и управлять виртуальными машинами. Правда возможности эти довольно таки ограничены.

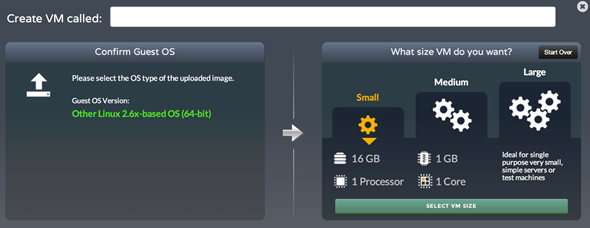

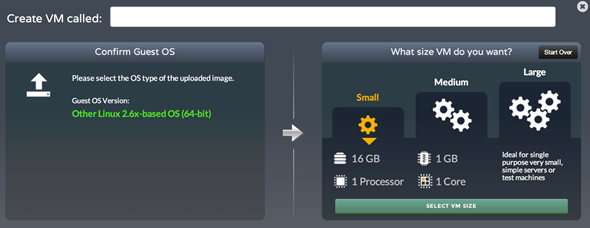

Вот пример создания ВМ - через мастер.

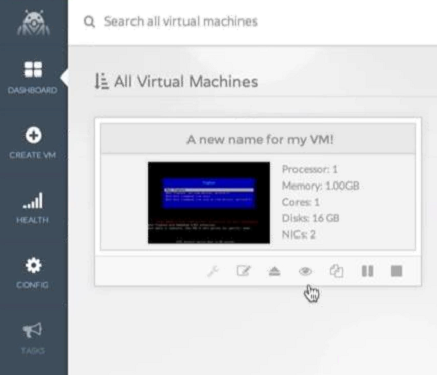

После создания можно управлять виртуальной машиной через тот же интерфейс.

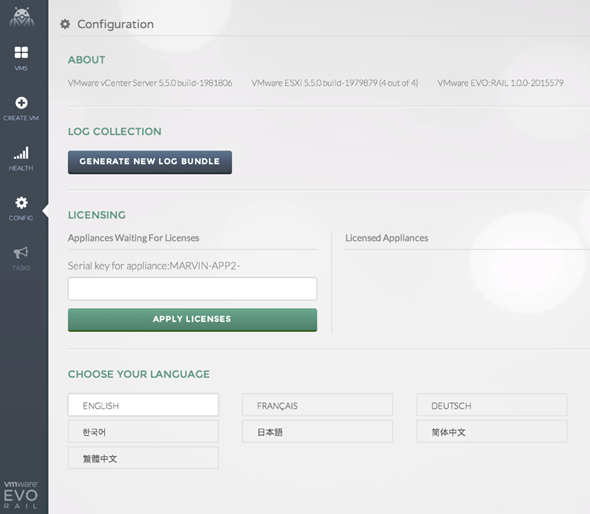

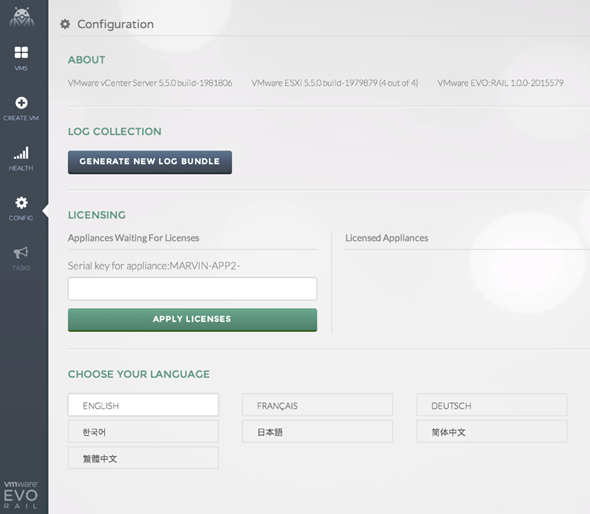

Страница управления лицензиями и языком интерфейса. Нужен всего один серийный номер на всю инфраструктуру! Отсюда же можно выгрузить логи.

В версии 1.0 возможно расширение до 4х узлов (16 хостов ESXi), но данное ограничение в будущем будет снято.

Отказоустойчивость!

Распределенный “RAID” EVO:RAIL на основе VSAN выдерживает отказ оборудования без потери данных или простоя. Любой узел уходи в даун - VSAN немедленно начинает ребилд ВМ, работавших на отказавшем узле.

Сетевые требования

Уже было упомнято, что top-of-the-rack коммутатор должен быть 10Гбит.

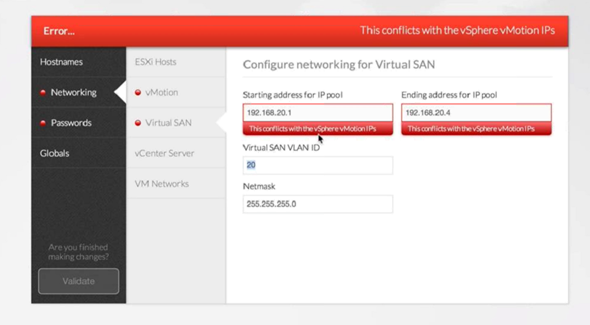

VMware рекомедует изоляцию всех видов трафика через использование VLAN. VSAN требует L2 multicast (IGMP Snooping + IGMP Querier). Так же необходимо включение IPV6.

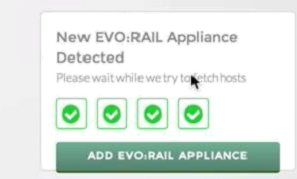

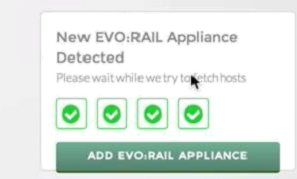

Новые узлы обнаруживаются автоматически

Пример обнаружения ошибки в конфигурации:

Интеграция с Log Insight:

Конфигурация 4х узлов и инсталляция vCenter занимают примерно 15 минут.

И наконец!

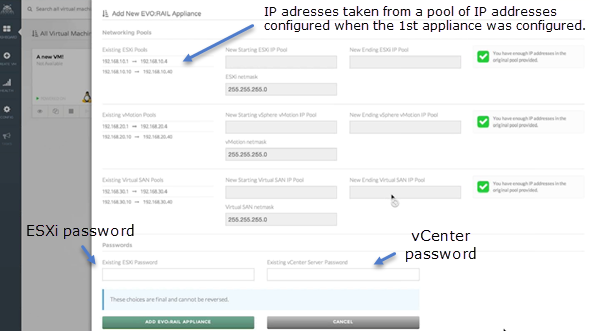

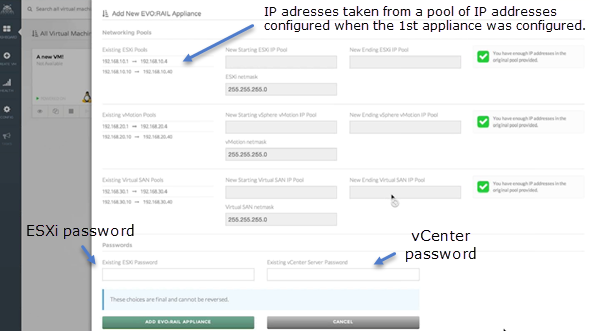

Добавление новых узлов EVO:RAIL очень простое, система автоматически обнаруживает включенные узлы - и нужно только нажать на зеленую кнопку.

Добавить всего два пароля:

- ESXi password

- vCenter password

Вся сетевая информация берется из пула IP, созданного при конфигурировании первого узла.

Проект MARVIN, ранее упоминавшийся на просторах интернет, теперь называется EVO:RAIL. Все начиналось в январе 2013, а уже в 4м квартале 2014 можно будет приобрести.

Оригинал: Vladan Seget